I cittadini di Oldsmar, nella contea di Pinellas in Florida, hanno rischiato di bere acqua contaminata da una quantità fatale di soda caustica. Lo scorso 5 febbraio un malintenzionato si è introdotto nei sistemi informatici dell’impianto di trattamento e ne ha alterato il livello, da 100 a 11.100 parti per milione. Un operatore si è accorto dell’intrusione (della seconda in realtà, perché la prima volta ha pensato fosse il suo capo) e ha subito corretto i livelli. A tutelare la salute degli utenti non solo l’occhio umano, ma anche l’automatismo implementato nell’impianto a garanzia della qualità dell’acqua.

Per l’attaccante, non ancora individuato, è stato facile introdursi nei sistemi informatici usati per il monitoraggio dei processi industriali, i cosiddetti Scada. È entrato, come fosse una porta, da un software per l’accesso da remoto installato su diversi computer della centrale, tutti con lo stesso sistema operativo e la stessa password per l’accesso da remoto.

Si ipotizza che si tratti di un ex dipendete o di un inesperto, ma è certo che attacchi di questo genere alle infrastrutture critiche sono sempre più frequenti. Il settore energetico è afflitto da un numero di episodi in aumento: cosa accadrebbe se uno dei distributori di acqua, gas ed elettricità del nostro Paese fosse al centro di un attacco così potente da interrompere per un lungo lasso di tempo la fornitura? Canale energia intervista Gabriele Zanoni, senior strategic consultant di Mandiant, società americana di sicurezza informatica che fa parte del gruppo FireEye.

Dottor Zanoni, chi pensa sia l’autore dell’attacco all’impianto di trattamento dell’acqua in Florida?

L’attacco della Florida sembra quello di un principiante, di una persona impreparata. Quando leggiamo notizie di questo tipo dobbiamo pensare che qualsiasi azienda che usa sistemi OT-Operation technology ha controlli ridondati. È vero che un attaccante può alterare da remoto un determinato quantitativo di una sostanza, ma è anche vero che ci sono una serie di meccanismi di sicurezza, come sensori e campionamenti da parte di personale qualificato, che garantiscono l’affidabilità della produzione.

Il settore dell’energia è sotto attacco?

Sicuramente le tecnologie operative, come robot e macchinari, usate dalle utility per processi di misura e automazione, sono oggetto di attacco. Il trend è in crescita. L’episodio più noto è il virus informatico Stuxnet, diffuso nel 2010 per modificare la velocità dei sistemi di arricchimento per l’uranio della centrale nucleare iraniana di Natanz. Questo per evitare che l’Iran avesse un vantaggio nel settore. Altrettanto importante è stato Dragonfly nel 2014, l’attacco a compagnie del settore energico di Europa e Stati Uniti. Ancora il ransomware (un software malevolo con cui alcuni file sono cifrati per una richiesta di riscatto ndr) WannaCry che ha infettato sistemi informatici di numerose aziende e organizzazioni in tutto il mondo. Infine, più recente, l’attacco nel 2020 a Israele per distruggere l’infrastruttura di potabilizzazione dell’acqua.

Come sono evoluti questi attacchi?

È cambiata la tipologia. Siamo partiti da attacchi sponsorizzati da uno Stato, con determinate capacità e target, ad attacchi su larga scala, automatizzati, fatti per avere un vantaggio economico. Abbiamo visto anche tanti malware che controllano i nomi dei programmi usati sui sistemi OT per acquisire una conoscenza dei processi. Il riscatto che chiedono è legato alla criticità.

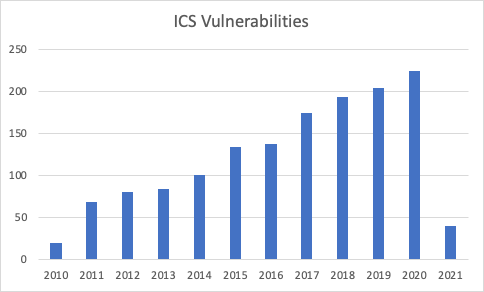

L’analisi approfondita ha consentito di pianificare delle strategie di difesa. Per fare un esempio, se nel 2010 sono state rese note circa 20 vulnerabilità nel 2020 ne sono state pubblicate 224.

Le aziende possono prevenire gli attacchi informatici, che sono così disparati?

È ancora difficile anticipare le mosse di un potenziale attacco. Attraverso lo scambio di informazioni di intelligence si può arrivare a conoscere gli attacchi che sono avvenuti e quelli in tempo reale per prendere contromisure. Tutto si basa sul riuscire a capire il tipo e la finalità della minaccia. Conoscendo qual è il gruppo di aggressori dal quale bisogna proteggersi e quali sono le tattiche e le procedure adottate è più semplice indirizzare gli investimenti in security e risolvere i problemi che sorgono. La mitigazione di tutte le tipologie di attacco è sicuramente un obiettivo di lungo termine, ma con la condivisione delle informazioni di intelligence è possibile ridurre i tempi.

Dunque le aziende non possono proteggersi… o almeno non del tutto.

La compromissione è inevitabile quando si parla di sicurezza informatica. Quello che si può fare è minimizzare l’impatto. In questo modo l’attaccante ha poco tempo per compromettere la rete e non può provocare un danno particolarmente esteso.

L’obiettivo, poi, è di rendere meno vantaggioso per l’attaccante investire del tempo nell’attaccare l’azienda. È importante perché a volte le assicurazioni cyber non coprono gli attacchi, soprattutto quelli tra nazioni che sono classificati come atti di una cyber guerra. È uno dei tanti aspetti che alimenta il dibattito di settore.

Come si muovono le realtà italiane del settore energetico?

In Italia abbiamo assistito ad attacchi soprattutto ransomware, che hanno riguardato l’OT: ad esempio, si è bloccato il sito internet o il pagamento delle utenze. Le aziende nazionali si sono già mosse. Le utility e chi lavora nel settore dell’OT stanno cercando di creare nella propria azienda quelli che sono i Soc-Security operation center. Qui si incrociano le competenze verticali di IT security e OT security per avere una squadra capace di guardare a tutte le minacce. Mentre nel settore dell’OT il tema è un po’ più nuovo, in quello dell’IT la sicurezza è un tema più trattato. Chi cerca di assumere questi specialisti fa fatica a trovarli e tenerli: c’è molta richiesta nel mercato.

Per ricevere quotidianamente i nostri aggiornamenti su energia e transizione ecologica, basta iscriversi alla nostra newsletter gratuita

e riproduzione totale o parziale in qualunque formato degli articoli presenti sul sito.